Rapport de vérification interne décrivant les résultats de l'examen de la sécurité des TI. Le rapport comprend le plan d'action en réponse aux recommandations.

Sur cette page

- Sommaire

- Énoncé de conformité

- 1. Introduction

- 2. Observations

- 3. Sommaire des recommandations et plan d'action de la direction

Sommaire

Notre examen avait pour but de déterminer si les processus de gouvernance et de gestion liés à la sécurité, au sein de Transports Canada (TC), traitent efficacement les événements de cybersécurité.

Nous nous sommes concentrés sur les phases de détection et d'évaluation du plan de gestion des événements de cybersécurité. Cela comprend l'examen de la surveillance des sources d'information, la détection et la reconnaissance des événements de cybersécurité et les processus de triage et de priorisation qui s'ensuivent.

Dans l'ensemble, TC s'harmonise avec les politiques et les directives du Secrétariat du Conseil du Trésor (SCT) en matière de sécurité des TI. La haute direction a pris l'initiative de retenir les services de GartnerNote de bas de page 1, notamment, pour revoir l'environnement de sécurité informatique existant à TC. Nous avons également constaté un haut niveau d'engagement et de mobilisation de la part des ressources en sécurité des TI pour ce qui est de la gestion et de l'exécution de leurs rôles en matière de sécurité des TI et de gestion des incidents.

Examen de la sécurité des TI par Gartner

Pour faire suite au rapport d'évaluation comparative rédigé par Gartner sur la maturité de la gestion de la sécurité, le gestionnaire de la cybersécurité de TC a été chargé de gérer la coordination de l'élaboration d'un plan d'action pour répondre aux recommandations. Jusqu'à présent, seuls quelques plans d'action de gestion ont été élaborés pour donner suite aux recommandations du rapport Gartner. Par conséquent, nous recommandons que le Ministère élabore des plans d'action pour combler les lacunes en matière de cybersécurité qui ont été relevées par Gartner, et qui représentent des menaces possibles à la capacité qu'a TC d'offrir ses programmes et services. Les progrès réalisés dans la mise en œuvre de ces plans d'action devraient être régulièrement communiqués à la haute direction. Dans l'ensemble, Gartner a constaté que le niveau de sécurité de TC était défini par celui des autres ministères et était équivalent à celui-ci.

Procédures d'intervention de TC en cas d'incident

Un plan d'intervention bien défini permet aux organisations de réagir efficacement aux incidents possibles afin de minimiser leur impact et leur coût, tout en trouvant et en corrigeant la cause pour prévenir de futures attaques. Nous nous attendions à ce que les procédures d'intervention en cas d'incident soient rationalisées et tenues à jour en fonction des leçons retenues, pour s'assurer que les incidents sont traités de façon rapide et efficace.

Le document actuel sur les procédures d'intervention en cas d'incident est davantage un document sur les rôles et responsabilités qu'un véritable guide de procédures. Il dépeint en de nombreux détails les différents partenaires internes et externes du gouvernement du Canada, mais ne décrit pas clairement et simplement les mesures à prendre en cas d'incident de cybersécurité.

Nous recommandons que soit rédigé un document de procédures simple et clair pour aider TC à intervenir de façon efficiente et efficace lors d'un événement de cybersécurité. Les procédures guideront les équipes sur la façon de réagir aux incidents de sécurité informatique, de déterminer leur portée et leur risque inhérent, d'intervenir de façon appropriée en cas d'incident et de communiquer les résultats et le risque aux intervenants.

Les accords sur les niveaux de services entre TC et ses partenaires

Les incidents de cybersécurité de TC sont gérés en collaboration avec ses partenaires gouvernementaux qui comprennent le Centre canadien pour la cybersécurité (CCC) et Services partagés Canada (SPC). Toutes les équipes doivent coordonner leurs efforts pour résoudre les incidents de cybersécurité de manière efficace. La capacité qu'a l'équipe de la sécurité de TC de gérer l'environnement des TI dépend en grande partie du temps de réponse de ses partenaires externes. À l'heure actuelle, il n'existe pas d'accord sur les niveaux de service (ANS) entre TC et ses partenaires.

Nous avons constaté que les employés de la Sécurité des TI de TC n'ont pas accès en temps opportun à l'information requise pour évaluer les incidents de cybersécurité, qu'ils ne disposent pas d'un accès délégué à l'information ou aux systèmes pour effectuer une détection rapide et une intervention efficace en cas d'incidents de cybersécurité.

Nous recommandons l'élaboration de deux ANS. Un ANS entre TC et le CCC et un autre entre TC et SPC, car tous deux fournissent les renseignements de base dont TC a besoin pour examiner les incidents possibles et prendre des décisions éclairées.

Le signalement des incidents à la haute direction

La haute direction et, en particulier, le sous-ministre (SM) doivent être informés des incidents critiques qui peuvent avoir un impact sur l'environnement d'exploitation informatique de TC. Afin d'assurer une communication rapide, nous nous attendions à ce qu'il y ait des critères précis pour déterminer quelle organisation de TC devrait communiquer les incidents au SM, et à ce qu'il y ait un processus rationalisé pour informer le SM en cas d'incidents critiques.

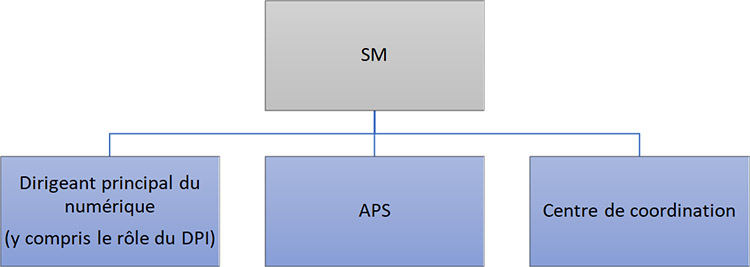

À l'heure actuelle, trois organisations au sein de TC peuvent signaler les incidents de sécurité au sous-ministre : le dirigeant principal du numérique, les agents principaux en matière de sécurité (APS) et le DG des préparatifs d'urgence. En dépit du processus existant, et en raison de la nature de ces incidents, on ne sait pas toujours quels détails doivent être communiqués au SM, qui doit être chargé de le faire et quand ces détails doivent être transmis, car trois fonctions distinctes signalent actuellement les incidents de sécurité au SM. Nous recommandons qu'un processus normalisé soit défini pour informer le SM des incidents et assurer une communication appropriée avec tous les intervenants clés.

Paramètres de cybersécurité

Il y a de nombreuses raisons pour lesquelles on produit des paramètres de cybersécurité afin d'étayer un programme de cybersécurité robuste. La collecte de données en matière de sécurité permettrait à TC d'aider la haute direction à prendre ses décisions. Nous nous attendions à ce que des paramètres de cybersécurité pertinents et utiles soient communiqués régulièrement à la haute direction pour étoffer sa prise de décisions. Bien que les paramètres de cybersécurité soient présentés dans des rapports trimestriels au dirigeant principal du numérique, il incombe d'améliorer la pertinence et l'utilité des indicateurs employés. Le dirigeant principal du numérique, avec la contribution de la haute direction, devrait élaborer des indicateurs pertinents et utiles, notamment les processus de collecte et d'analyse des données, afin de mieux étayer la prise de décision en matière de cybersécurité.

Énoncé de conformité

La vérification est conforme aux normes de vérification interne du gouvernement du Canada, appuyées par les résultats d'une évaluation externe du programme d'assurance et d'amélioration de la qualité de la Vérification interne.

Dave Leach (CIA, MAP), directeur, Services de vérification et de conseils

Martin Rubenstein (CPA, CIA, CFE) Dirigeant principal de la vérification et de l'évaluation

1. Introduction

1.1 Objectif

Le plan de vérification axé sur les risques de 2019-2020 comprend un examen de la gestion de la Sécurité des TI des incidents de cybersécurité, qui doit coïncider avec la phase 2 de l'examen de la sécurité des TI du Bureau du contrôleur général (BCG) : Détection de la cybersécurité et évaluation du Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC).

Contexte

Le Conseil du Trésor du Canada définit la cybersécurité comme l'ensemble des technologies, processus et pratiques conçus pour protéger les renseignements électroniques et l'infrastructure de l'information contre les méfaits, l'utilisation non autorisée ou la perturbation; un sous-ensemble des processus et pratiques de la sécurité informatique, qui comprend l'application plus large de politiques et de techniques de gestion de la sécurité axées sur les personnes.

Cybersécurité

« Les incidents relatifs à la cybersécurité touchant les systèmes informatiques du gouvernement du Canada (GC) peuvent avoir un impact important sur l'exécution des programmes et des services gouvernementaux destinés aux Canadiens et, par conséquent, sur la confiance accordée au gouvernement. La capacité d'intervenir en cas d'incident de cybersécurité de manière uniforme, coordonnée et rapide à l'échelle du gouvernement est essentielle afin d'assurer la sécurité et la résilience dans l'exécution des programmes et des services du GC »

Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) 2018 (PDF, 1,3 Mo).

Selon le Rapport d'enquête de Verizon sur les compromissions de données de 2018, 74 % des atteintes à la cybersécurité dans le secteur public sont déclenchées par des courriels d'hameçonnage. Soixante-huit pour cent (68 %) des atteintes ont mis des mois ou davantage à être décelées, dans bien des cas par un tiers, tel un partenaire ou un fournisseur de services, plutôt que par l'organisation elle-même. L'une des principales recommandations du rapport est que les employés d'une organisation forment la première ligne de défense.

Le Comité sénatorial permanent des banques et du commerce a publié un rapport intitulé « les cyberattaques : elles devraient vous empêcher de fermer l'œil » en octobre 2018. Bien que le Comité ait reconnu que certains progrès avaient été réalisés au niveau fédéral, le rapport indique clairement qu'il faut davantage d'éducation sur la cybersécurité au Canada. La « cyberrésilience » désigne la capacité qu'a une institution d'anticiper une cyberattaque, d'y résister, de la contenir et de récupérer rapidement avant qu'elle ne compromette les opérations ou ne porte préjudice à ses clients. Il incombe aux gouvernements, au secteur privé et aux consommateurs de hausser leur cyberrésilience, car chacun d'eux joue un rôle dans la protection des réseaux clés contre les cybermenaces. L'une des recommandations du rapport indique que tous les ordres de gouvernement doivent donner la priorité à l'éducation sur la cybersécurité dans le cadre de la stratégie nationale de cybersécurité (PDF, 2,2 Mo).

Une atteinte à la sécurité est tout incident qui entraîne l'accès non autorisé à des données, à des applications, à des services, à des réseaux ou à des dispositifs en contournant leurs mécanismes de sécurité sous-jacents. Les atteintes à la cybersécurité se multiplient dans les organisations de toutes tailles à travers le monde, elles entraînent des pertes financières et entachent des réputations.

Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) 2018

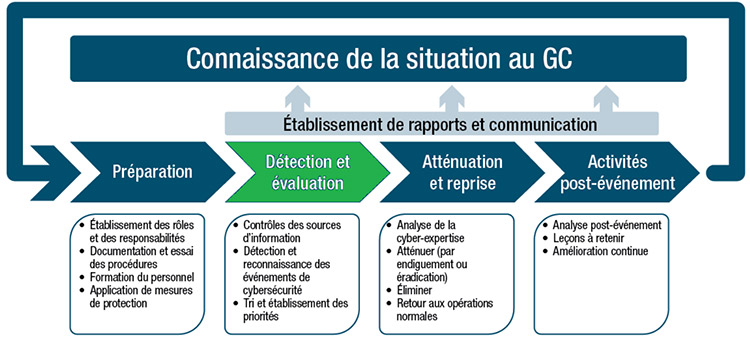

Les ministères fédéraux suivent le cadre opérationnel du gouvernement du Canada pour la gestion des événements de cybersécurité. La figure suivante illustre le Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) 2018. Le chevron surligné en vert correspond à la phase de détection et d'évaluation.

Description longue

Le graphique illustre le processus global de gestion des événements de cybersécurité défini dans le présent document, qui comporte plusieurs phases. La phase initiale, la préparation, comprend des activités générales de préparation pour s'assurer que le gouvernement du Canada (GC) est prêt à répondre au large éventail des événements de cybersécurité. Au cours de cette phase, on établit les rôles et responsabilités liés à l'événement, on documente et on exécute les plans et procédures, on forme le personnel et on met en œuvre les mesures de protection. La deuxième phase, qui est mise en évidence et fait l'objet de notre examen, est celle de la détection et de l'évaluation, qui comprend la découverte d'événements possibles de cybersécurité, l'évaluation première et le triage des incidents et enfin la confirmation des incidents de cybersécurité, réalisés par la surveillance de diverses sources (y compris les solutions ministérielles et pangouvernementales). La troisième phase, celle de l'atténuation et la récupération, comprend toutes les mesures d'intervention nécessaires pour réduire au minimum les répercussions sur la confidentialité, sur la disponibilité et sur l'intégrité, et pour mener au rétablissement des opérations normales. Le confinement et l'éradication sont des éléments clés. Les mesures de récupération sont notamment celles qui permettront un retour à la normale. Cette phase comprend également l'analyse des causes fondamentales et l'enquête, qui recoupent des activités telle l'analyse judiciaire. La phase finale, l'activité postérieure à l'événement, est essentielle à l'amélioration continue du processus global de gestion des événements de cybersécurité; elle alimente la phase de préparation et vient compléter le cycle de vie de la gestion des événements. Cette phase consiste à effectuer une analyse après l'événement, à en tirer des leçons et à recommander des changements aux procédures ou aux processus afin d'améliorer celui de la gestion des événements de cybersécurité du GC.

Opérations numériques du GC

Une nouvelle politique numérique du gouvernement du Canada est en cours d'élaboration et doit être lancée le 1er avril 2020. Son but est d'intégrer davantage la technologie et les données à toutes les étapes des processus d'exécution des politiques, des programmes et des services. Pour ce faire, un ensemble unique de règles et de lignes directrices sera élaboré à l'intention des ministères et organismes fédéraux afin d'établir la façon dont le gouvernement du Canada gère la prestation de services, l'information et les données, la technologie et la cybersécurité. Il permettra de remettre la cybersécurité au premier plan et, peut-on l'espérer, de mieux orienter les rôles et responsabilités des ministères en matière de gouvernance et de gestion de la cybersécurité.

Dans la même veine, on a lancé le 1er juillet 2019 la mise à jour de la Politique sur la sécurité du gouvernement. Elle décrit les rôles et responsabilités des administrateurs généraux, des principaux organismes de sécurité et des organisations de services d'entreprise internes en matière de gestion des contrôles de sécurité du gouvernement, pour étayer la prestation de services et de programmes visant la protection des renseignements, des personnes et des biens. Cela comprend la disposition à l'égard de la gestion de la cybersécurité.

En mars 2018, le dirigeant principal de l'information (DPI) de TC a demandé un examen détaillé de la sécurité des TI au sein du ministère. On a retenu les services de GartnerNote de bas de page 2 pour examiner l'environnement de sécurité des TI de TC, ce qui comprenait le ciblage et l'évaluation des risques de sécurité et des capacités d'atténuation à l'aide de critères fondés sur les pratiques de pointe de l'industrie. Gartner a remis son rapport d'évaluation comparative sur la maturité de la gestion de la sécurité en juin 2018Note de bas de page 3.

Centre canadien pour la cybersécurité (CCC)

En 2018, le gouvernement fédéral a instauré une nouvelle Stratégie nationale de cybersécurité (PDF, 2,2 Mo), ainsi qu'un nouveau Centre canadien pour la cybersécurité. Le Centre pour la cybersécurité fait partie du Centre de la sécurité des télécommunications (CST) et constitue, à lui seul, l'unique source unifiée de conseils, d'orientations, de services et de soutien spécialisés en matière de cybersécurité pour le gouvernement, les propriétaires et les exploitants d'infrastructures essentielles, le secteur privé et le public canadien. Le CCC a mis en place un nouveau cadre de gestion de la cybersécurité que suivent tous les ministères fédéraux. De surcroît, les interactions avec SPC sont maintenant coordonnées par le CCC.

Au sein de Transports Canada

Avec la création du nouveau Centre canadien pour la cybersécurité et le besoin élevé d'une cybersécurité robuste, Transports Canada a dû adapter et clarifier ses rôles et responsabilités en matière de sécurité des TI. Avec l'avènement de ce nouvel environnement cybernétique, on a cerné le besoin de ressources supplémentaires pour remplir les nouveaux rôles et responsabilités associés à la cybersécurité. Sous réserve de la disponibilité des fonds, la Direction générale des services numériques (DGSN) de TC propose d'embaucher deux nouveaux employés pour répondre aux exigences en gestion de la cybersécurité.

L'audit de la sécurité des TI du Bureau du contrôleur général

L'étape 1 de l'« Audit interne horizontal de la sécurité des technologies de l'information dans les grands et les petits ministères » a été publiée en février 2016. Le document s'est concentré sur la phase de préparation de la cybersécurité. L'audit a révélé le besoin d'améliorer les cadres de gouvernance et les contrôles au niveau de la sécurité des TI au sein des ministères, ainsi que dans l'ensemble du gouvernement, pour ainsi atténuer les risques qui guettent cette sécurité et protéger adéquatement les systèmes gouvernementaux contre les menaces en pleine évolution.

Bien que le ministère n'ait pas été inclus dans l'étape 1, TC se retrouve dans la deuxième partie de l'audit horizontal du BCG, intitulée « Mission hybride horizontale de la sécurité des technologies de l'information (TI) Étape II »Note de bas de page 4 qui se concentre sur la phase de détection et d'évaluation du Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) (voir la figure 1 ci-dessus : PGEC GC). On prévoit que cette étape sera terminée d'ici la fin de l'exercice financier 2019-2020.

Plus précisément, cette partie de l'audit du BCG ciblant les grands ministères vise à déterminer si la sensibilisation et la formation en fait de sécurité informatique, ainsi que les contrôles techniques, permettent de détecter efficacement les incidents d'ingénierie sociale, les attaques aux points d'extrémité et les atteintes aux données infonuagiques.

1.2 Objectif, portée, approche et critères de l'audit

1.2.1 Objectif de l'audit

Déterminer si les processus de gouvernance et de gestion liés à la sécurité de TC permettent de faire face efficacement aux événements de cybersécurité.

1.2.2 Portée de l'audit

Nous nous sommes concentrés sur les phases de détection et d'évaluation du plan de gestion des événements de cybersécurité (voir la figure 1 ci-dessus : Plan de gestion des événements de cybersécurité du GC). Cela comprend l'examen de la surveillance des sources d'information, la détection et la reconnaissance des événements de cybersécurité, ainsi que les processus de triage et de priorisation. Plus précisément, nous avons examiné ce qui suit :

- l'adéquation entre les normes et procédures de cybersécurité de TC et leur efficacité opérationnelle

- l'efficacité des programmes d'intervention et de récupération (si les incidents ou atteintes sont décelés de façon rapide et appropriée)

Il est important de noter que l'efficacité du programme de sensibilisation à la sécurité est également évaluée au moyen d'essais dirigés par le BCG réalisés en simulant de l'hameçonnage ciblé, des attaques aux points d'extrémité et des atteintes au nuage. Les résultats de ces essais seront présentés dans un document distinct du présent rapport, quand sera terminé l'exercice dirigé par le BCG, ce qui devrait se produire à la fin de l'hiver au cours de l'exercice financier 2019-2020.

1.2.3 Approche de l'audit

Comme l'examen de Gartner comprenait une évaluation complète de bout en bout de la gouvernance et de la gestion de la sécurité, des opérations et des contrôles techniques, notre évaluation a tiré parti de ce travail, autant que possible, pour éviter le double emploi.

Dans le but de déterminer si le rapport d’évaluation comparative de Gartner sur la maturité de la gestion de la sécurité englobait adéquatement les phases de détection et d’évaluation du processus de gestion des événements de cybersécurité (voir la figure 1 : Plan de gestion des événements de cybersécurité du GC), nous avons comparé l’exhaustivité du rapport de Gartner à un programme de vérification duNote de bas de page 5 Cadre de cybersécurité du National Institute of Standards and Technology (NIST) des États-Unis, qui décrit les contrôles attendus en matière de détection et d’évaluation pour un examen typique de la cybersécurité. D’après notre tableau de concordance, l’évaluation de Gartner a couvert tous les domaines fonctionnels contenus dans le programme d’audit de l’Association des professionnels de la vérification et du contrôle des systèmes d’information (ISACA) et du NIST, à l’exception des suivants (liés aux rapports d’incidents) :

- un examen des incidents et rapports d'incidents connexes

- déterminer si on mène des essais de réaction aux incidents

En plus de nous assurer que notre travail englobait les deux domaines que n'avait pas examinés Gartner, nous avons travaillé avec l'équipe de sécurité informatique de TC pour améliorer la posture de cybersécurité du ministère en établissant des organigrammes et en documentant les processus de cybersécurité.

1.2.4 Critères de l'audit

- on a élaboré des plans d'action de la direction pour donner suite aux conclusions de l'examen de la sécurité des TI de Gartner

- les rôles et responsabilités liés à la cybersécurité que se partagent TC et ses partenaires externes sont clairement définis et communiqués

- il existe un processus efficace pour appuyer la détection et l'évaluation rapides des incidents

- les risques à la cybersécurité et les incidents sont communiqués efficacement et rapidement à la haute direction

1.3 Structure du rapport

Pour chaque observation, nous avons fourni des renseignements contextuels, un résumé de nos attentes, nos constatations et, au besoin, des recommandations. La dernière section du rapport présente un résumé des recommandations et le plan d'action de la direction.

2. Observations

Conclusion générale

Dans l'ensemble, TC s'harmonise avec les politiques et directives du SCT en matière de sécurité des TI. La haute direction s'est montrée proactive en embauchant Gartner, entre autres, pour examiner l'environnement de sécurité informatique existant au ministère. De plus, le ministère dispose d'une petite équipe de sécurité des TI compétente et motivée qui supervise la cybersécurité et le processus de gestion des incidents.

Le fait de retenir Gartner pour cerner les lacunes en matière de sécurité informatique et les domaines à améliorer a été un exercice important, mais il a fallu trop de temps pour en aborder les conclusions. Aussi, même s'il existe des procédures d'intervention en cas d'incidents, les orientations actuelles ne fournissent pas de conseils simples, prodigués étape par étape, et faciles à suivre en cas d'incident.

TC (Sécurité des TI de la DGSN) a souligné certaines difficultés de démarrage dans le nouveau cadre organisationnel du CCC pour la gestion de la cybersécurité. Plus particulièrement, celle de l'absence d'accords sur les niveaux de service (ANS et PE). Un ANS ou un PE est nécessaire entre TC et le CCC pour garantir que soient traitées dans les délais convenus les demandes internes faites au CCC par la Sécurité des TI de TC. À l'heure actuelle, lorsque la Sécurité des TI de TC collabore avec le CCC au sujet d'incidents possibles, la rapidité des interventions n'est pas constante. De plus, un ANS entre TC et SPC est important pour les demandes internes faites par TC au sujet du réseau, du courriel, du pare-feu et des télécommunications, qui pourraient faire l'objet de cyberincidents.

Le signalement des incidents liés à la cybernétique au sein de TC ne parvient pas au SM de façon normalisée. Il n'existe actuellement aucun processus reproductible permettant d'informer le SM des incidents liés à la cybernétique. Cette lacune entraîne une certaine confusion au niveau de la haute direction, car tout dépend de la détermination précise du type d'incident signalé et de qui en est responsable.

Puisqu'une gestion efficace de la cybersécurité est de plus en plus importante, la haute direction a besoin d'indicateurs de rendement pertinents et utiles (paramètres de cybersécurité) pour mieux étoffer la prise de décisions :

- aux niveaux opérationnel et stratégique de l'organisation

- pour l'aider à perfectionner son programme de cybersécurité

- pour améliorer continuellement la performance des équipes qui interviennent en cas d'événements de cybersécurité

De meilleurs paramètres de cybersécurité aideront TC à améliorer continuellement sa capacité d'intervention en cas d'événements de cybersécurité et à renforcer sa posture de cybersécurité.

2.1 Absence de plans d'action de la direction (Réf. : le rapport d'évaluation comparative de Gartner sur la maturité de la gestion de la sécurité de Gartner)

Contexte

Comme suite au rapport d'évaluation comparative de Gartner sur la maturité de la gestion de la sécurité, le responsable de la cybersécurité de TC a été chargé de gérer le processus de coordination de l'élaboration d'un plan d'action pour répondre aux vingt-cinq recommandations.

Les recommandations étaient fondées sur des évaluations de bout en bout de l'infrastructure informatique et de l'architecture de sécurité de TC, de la gouvernance de la sécurité, de la conformité et de la gestion des risques, des opérations de sécurité, du contrôle d'accès, des méthodes d'accès des utilisateurs finaux, de la protection des données, de la sécurité physique des actifs informatiques, de la disponibilité, de la gestion des actifs informatiques et de la gestion des vulnérabilités techniques.

Le rapport a conclu qu'il était nécessaire de revoir les exigences en matière de ressources de sécurité afin de combler les lacunes importantes qui ont été cernées en fait de sécurité. Il s'agissait notamment de l'absence d'un programme complet de gestion des risques de cybersécurité conforme aux lignes directrices du Centre de la sécurité des télécommunications (CST), de responsabilités non définies en matière de gouvernance de la sécurité, d'un manque de classification et de protection des données et des renseignements, de lacunes dans la résilience des systèmes d'entreprise, d'une stratégie ministérielle non définie en matière de sécurité, de surveillance des alertes et des réponses, et de la nécessité d'une sécurité des applications de bout en bout, y compris des examens de la sécurité du code et des tests de sécurité automatisés.

Attentes

Nous nous attendions à ce que les résultats du rapport Gartner soient communiqués aux intervenants et qu'on élabore un plan d'action global de la direction pour combler les lacunes relevées dans le rapport.

Constatations

Au moment de notre examen, seuls quelques plans d'action de la direction avaient été élaborés pour donner suite aux recommandations du rapport Gartner. Malgré les tentatives du gestionnaire de la cybersécurité pour obtenir des plans d'action de la direction auprès des divers bureaux de première responsabilité (BPR) de la Direction générale des services numériques (DGSN), on n'avait reçu, en date de juin 2019, que huit pour cent (8 % ou 2 sur 25) de ces plans d'action de gestion.

La majorité des intervenants de la DGSN chargés de contribuer à l'élaboration des plans d'action de la direction comprennent leur importance. Mais ils invoquent constamment la préséance de trop de priorités opposées. Qui plus est, les lacunes cernées n'avaient pas été communiquées à tous les membres de la haute direction par l'entremise du Comité de gestion exécutif (CGX) ou d'autres comités de niveau supérieur.

Pourquoi c'est important

Il est important d'élaborer et de mettre en œuvre des plans d'action de la direction pour combler les lacunes de cybersécurité cernées qui peuvent mettre à risque la capacité de TC à offrir des programmes et des services aux Canadiens.

Recommandation

Élaborer des plans d'action de la direction pour combler les lacunes cernées dans le rapport d'évaluation comparative de Gartner sur la maturité de la gestion de la sécurité et communiquer régulièrement à la haute direction (par exemple, CGX) les progrès de la mise en œuvre.

2.2 Mise à jour nécessaire des procédures et des documents d'intervention en cas d'incident

Contexte

Il existe un document de TC sur les procédures d'intervention en cas d'incident de cybersécurité, d'abord créé en 2010, qui a été par la suite modifié en 2018, puis, plus récemment, en avril 2019, pour refléter les rôles et les responsabilités du CCC. Les deux derniers incidents de cybersécurité importants se sont produits en février et mars 2019, avant la dernière modification du document sur les procédures d'intervention en cas d'incident.

Le Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) souligne la nécessité « d'élaborer, de maintenir et de mettre à l'essai les plans et les processus ministériels de gestion des événements de cybersécurité », et de mettre à l'essai, au moins une fois l'an, leurs procédures d'intervention pour s'assurer qu'elles sont efficaces en cas d'incident de cybersécurité.

Attentes

Nous nous attendions à ce que les procédures d'intervention en cas d'incident soient rationalisées, actualisées et mises à jour en fonction des leçons tirées d'incidents survenus, afin de garantir qu'on traite les incidents de façon rapide et efficace.

Constatations

Le document sur les procédures d'intervention en cas d'incident est davantage un document sur les rôles et responsabilités qu'un véritable guide de procédures. Il dépeint en de nombreux détails les différents partenaires internes et externes du gouvernement du Canada, mais ne décrit pas clairement et simplement les mesures à prendre en cas d'incident de cybersécurité. Les rôles et responsabilités aux différentes étapes du cycle de vie de la gestion des incidents s'avéreraient difficiles à suivre en cas d'incident réel. Par exemple, les procédures devraient décrire l'interaction entre TC et le CCC, ainsi que les mesures spécifiques que chacun devrait prendre lorsque se produit un incident. Au lieu quoi, l'équipe de sécurité des TI de TC se fie uniquement à ses connaissances, ses compétences et son expérience pour répondre aux incidents.

À la suite de l'incident du système organisationnel de paiement en ligne (février 2019), on a émis deux recommandations sur les « leçons apprises » en matière de procédure : l'une portait sur le traitement de la priorité des billets en cas de cyberincidents, et l'autre visait à garantir que les modifications apportées à la configuration des systèmes soient saisies et facilement accessibles. Ces deux recommandations sont importantes et justifient leur inclusion dans les procédures relatives aux incidents. Cependant, au moment de notre examen, elles n'étaient pas reflétées dans le document de procédures en cas d'incident de TC.

Pourquoi c'est important

Un document de procédures simple et clair aidera TC à réagir de façon efficiente et efficace à un événement de cybersécurité. Les procédures guideront les équipes sur la façon de réagir aux incidents de sécurité informatique, de déterminer leur portée et le risque qu'ils présentent, de réagir de façon appropriée à l'incident, y compris la façon de communiquer les résultats et le risque à tous les intervenants.

Recommandation

Afin d'améliorer les orientations disponibles pour gérer efficacement les incidents de cybersécurité, il convient d'envisager d'ajouter les éléments suivants aux procédures d'intervention en cas d'incident :

- définir les critères et les procédures de triage des incidents

- créer une brève liste cohérente d'étapes d'intervention pour chaque type d'incident majeur

- définir ce qui constitue un incident de sécurité « important » ou « grave » pour s'assurer qu'il parvienne au niveau approprié de la haute direction de TC et mettre à jour la liste des personnes-ressources du tableau de recours hiérarchique en matière de cybersécurité afin d'en tenir compte

- établir un protocole d'essai régulier pour s'assurer de l'état de préparation et de la capacité à réagir efficacement

- exiger des exercices sur les leçons apprises après les essais ou les incidents et incorporer les recommandations qui en découlent dans le document de procédures en cas d'incident afin de permettre une amélioration continue

- procéder à des examens et à des mises à jour annuels, ou lors d'un changement d'environnement opérationnel (à l'adoption du mode nuagique, par exemple) ou à la suite d'un incident

2.3 Officialiser les accords sur les niveaux de service entre TC et ses partenaires externes pour soutenir la cybersécurité

Contexte

La capacité des équipes de sécurité de TC à gérer l'environnement informatique des utilisateurs de TC dépend du temps de réponse des partenaires externes de TC. Le modèle opératoire informatique actuel entre TC et SPC et TC et le CCC crée une lacune en fait de niveau de service requis pour répondre efficacement à un incident de cybersécurité. {Supprimer AIPRP}

Attentes

Nous nous attendions à ce que les exigences de Transports Canada en matière de services soient définies et documentées dans des accords sur les niveaux de service (ANS) conclus entre TC et ses partenaires (CCC et SPC), comportant des définitions des déclencheurs et des seuils, à l'intention des divers services.

Constatations

Nous avons constaté que les employés de la Sécurité des TI de TC n'ont pas accès en temps opportun à l'information requise pour évaluer les incidents de cybersécurité, qu'ils n'ont pas un accès délégué à l'information ou aux systèmes pour soutenir une détection rapide et une intervention efficace en cas d'incidents de cybersécurité. Il faut que toutes les équipes coordonnent mieux leurs efforts pour résoudre efficacement les incidents de cybersécurité.

L'exemple de « compte de messagerie » suivant illustre la nécessité de conclure des accords sur les niveaux de service pour toute une série de services. Le portail d'échange de courriels est géré par SPC. L'examen des journaux de courriels est, en grande partie, un processus manuel subjectif. On attend de l'analyste de la SPC qu'il remarque des anomalies telles qu'une forte augmentation des courriels envoyés par TC ou une forte augmentation des courriels reçus par TC en provenance de domaines spécifiques.

Par exemple, si on détecte qu'un compte de TC envoie un nombre assez important de courriels dans un intervalle rapproché, SPC peut suspendre le compte de courriel de TC pour empêcher l'envoi d'autres courriels, puis créer un billet des actions prises, et aviser TC. Ce processus géré à l'externe est sujet à erreurs, et il n'y a pas de seuils établis pour la suspension d'un compte de courrier électronique.

Pourquoi c'est important

Les ententes définissant les rôles, les responsabilités et les attentes entre TC et un partenaire de services externes (le CCC et SPC) sont importantes pour assurer l'imputabilité. L'objectif d'un ANS est de présenter une description claire, concise et mesurable de ce que fait le fournisseur de services pour le clientNote de bas de page 6. Le manque actuel d'accès facile aux informations et aux outils nuit à la capacité qu'a TC de répondre à des incidents possibles et de fournir une sécurité informatique efficace à ses clients internes. TC a besoin d'une plus grande visibilité de ses réseaux et d'une meilleure prestation de services de la part de SPC pour surveiller et superviser efficacement son environnement.

De surcroît, la Politique sur la sécurité du gouvernement (section 4.1.7) comporte une nouvelle exigence à l'égard de l'administrateur général voulant qu'il mette « un accord en place lorsque le ministère compte sur un autre ministère ou organisme, ou l'appuie, pour atteindre les objectifs du gouvernement en matière de sécurité ».

Recommandation

Nous recommandons que deux ANS soient élaborés entre TC et le CCC, et entre TC et SPC, car ces organisations fournissent toutes deux l'information de base dont TC a besoin pour examiner les incidents possibles et prendre des décisions éclairées. Les accords sur les niveaux de service doivent préciser les conditions de service convenues, notamment :

- les temps de réponse standard pour diverses demandes de TC et des indicateurs pour s'assurer que les objectifs sont atteints

- les niveaux de service pour les tâches habituelles que SPC effectue pour TC

- la visibilité et la transparence de l'environnement

2.4 Les signalements à la haute direction (rôles et responsabilités, paramètres de la cybersécurité)

Contexte

Selon le rapport de recherche d’ISACA : Une meilleure gouvernance technologique est meilleure pour les affaires (Better Tech Governance Is Better For Business [en anglais seulement]), la cybersécurité est le principal défi technologique de la gouvernance d’entreprise, mais seuls 21 % des dirigeants d’organisations sont informés sur les questions des risques à chacune des réunions de la haute direction. En général, jusqu'à 50 % des systèmes d'une organisation ne sont pas essentiels du point de vue de la cybersécurité, donc, une organisation doit établir des priorités et savoir où concentrer ses précieuses ressources en matière de cybersécurité. Dans l'ensemble, 87 % des administrateurs et des cadres de niveau C disent qu'ils n'ont pas confiance dans le niveau de cybersécurité de leur organisation.

2.4.1 Rôles et responsabilités, Gestion de la cybersécurité

Contexte

Il y a un certain nombre de types d'incidents liés à la sécurité interne auxquels le ministère fait face régulièrement. Pour les besoins de notre travail, nous avons particulièrement examiné les incidents de cybersécurité qui ont une incidence sur le ministère. Trois organismes au sein de TC peuvent signaler les incidents de sécurité au sous-ministre :

- le dirigeant principal du numérique (DGSN, DPI)

- les agents principaux en matière de sécurité (APS)

- le Centre de coordination (DG, TTISPU et directeur exécutif, Préparatifs d'urgence)

Le dirigeant principal du numérique est responsable du DPI, de la DGSN et de la cybersécurité. L'agent principal en matière de sécurité et le Centre de coordination de TC, en cas d'incident important, ont également la responsabilité de breffer le SM.

Attentes

Afin d'assurer une communication rapide, nous nous attendions à ce qu'il y ait des critères clairs pour déterminer la responsabilité et un processus rationalisé pour débreffer le SM en cas d'événements critiques de cybersécurité. Il est essentiel de déterminer à qui appartient la responsabilité de la cybersécurité, par rapport aux autres incidents de sécurité, afin de bien déterminer les rôles et les responsabilités en matière de signalement.

Constatations

Tous les incidents de sécurité jugés « graves » ou « importants » sont communiqués à l'agent principal en matière de sécurité (APS). Cependant, ni la documentation interne de TC ni la suite de politiques du GC ne définissent ce qui constitue un événement grave ou important. Les incidents de cybersécurité sont d'abord enregistrés dans le système de gestion des incidents et des problèmes dès qu'ils sont connus de TC. La DGSN exploite le système et, une fois l'incident enregistré, on suit un processus selon lequel un tri est effectué et les détails de l'incident sont acheminés. Toutes les équipes de la DGSN doivent suivre le processus de gestion des incidents mis en œuvre au sein de la Direction générale.

En dépit du processus existant, et en raison de la nature de ces incidents, il n'est pas toujours évident de savoir quels détails communiquer, qui doit les communiquer et quand les communiquer au SM. L'incident récent des « appels automatisés » en est un exemple. Au cours du processus de rapport au SM, il régnait de l'incertitude au sujet du groupe devant breffer ce dernier. Les opinions divergeaient et, par conséquent, on n'a pas communiqué l'incident en temps opportun.

L'évaluation et l'attribution de qui détient la responsabilité des événements de sécurité ne sont pas bien comprises au sein de TC en raison d'un manque de clarté quant à savoir quels incidents sont liés ou non au cyberespace. Puisque trois fonctions distinctes peuvent signaler les incidents de sécurité, il n'est pas clair quel type d'incident doit être signalé au SM et qui doit s'en charger. Cette absence de processus de communication prédéfini entrave la capacité de la haute direction à prendre des décisions et à donner des directives.

Pourquoi c'est important

La haute direction, et surtout le SM, doivent être mis au courant des incidents critiques qui peuvent avoir des répercussions sur l'environnement opérationnel des TI de TC.

Recommandation

Un processus standard devrait être défini pour informer le SM des incidents de cybersécurité, tout en assurant une communication appropriée avec tous les intervenants clés.

Articuler un processus standard devrait comprendre notamment la définition de ce qui constitue un incident de cybersécurité « grave ou important » afin d'orienter le type et le niveau de communications nécessaires pour les intervenants concernés.

Le rôle d'agent principal en matière de sécurité, tel que le définit la nouvelle Politique sur la sécurité du gouvernement (PSG), a déjà été attribué au sein de TC. Plus particulièrement, l'agent principal en matière de sécurité « doit rendre des comptes à l'administrateur général ou au comité de direction ministériel, et assurer la direction, la coordination et la surveillance des activités de gestion de la sécurité ministérielle ». Il est possible d'éclaircir davantage ce rôle en ce qui a trait aux cyberincidents.

2.4.2 Communication des paramètres de cybersécurité

Contexte

Les paramètres de cybersécurité soutiennent un programme de cybersécurité robuste en rassemblant des paramètres de sécurité qui permettent aux organisations de :

- communiquer le rendement lié à la cybersécurité

- mesurer l'efficacité des contrôles informatiques et contribuer à l'amélioration du rendementNote de bas de page 7

Attentes

Nous nous attendions à ce que des paramètres de cybersécurité pertinents et utiles soient communiqués régulièrement à la haute direction pour étoffer sa prise de décisions.

Constatations

Les paramètres de cybersécurité sont présentés dans des rapports trimestriels fournis au dirigeant principal du numérique. Ces paramètres sont principalement fondés sur les données disponibles reçues des fournisseurs tiers (McAfee, SPC, CCC) et sur les enregistrements du Système de gestion des incidents et des problèmes. Tous les types d'incidents, tels que les logiciels malveillants, les ordinateurs compromis, les dispositifs perdus ou volés, etc., sont signalés, quelle que soit leur gravité. La pertinence et l'utilité de ces paramètres de cybersécurité ne sont pas claires. La haute direction n'a pas participé à la définition des indicateurs de rendement clés (IRC) qui pourraient le mieux étoffer sa prise de décision en matière de cybersécurité.

Pourquoi c'est important

Des rapports réguliers, pertinents et utiles sur les IRC aideront la haute direction à prendre des décisions éclairées sur la protection des données de TC.

Recommandations

Le dirigeant principal du numérique, avec l'aide de la haute direction, devrait élaborer des indicateurs de performance pertinents et utiles, y compris les processus de collecte, d'analyse et de communication des résultats, afin de mieux étoffer la prise de décision en matière de cybersécurité. Des exemples d'indicateurs possibles pourraient inclure le nombre d'éléments suivants :

- les incidents informatiques importants qui n'ont pas été ciblés par une évaluation des risques

- les incidents de confidentialité susceptibles de causer des pertes financières, la perturbation des activités ou l'embarras public

- les interruptions du service à la clientèle ou des processus opérationnels causant des incidents importants et le coût des incidents pour l'entrepriseNote de bas de page 8

3. Sommaire des recommandations et plan d'action de la direction

Le tableau suivant résume les recommandations de la vérification et le plan de la direction pour les aborder.

| # | Recommandation | Plan d'action de la direction | Date d'achèvement (pour chaque mesure) |

Bureau de première responsabilité (BPR) |

|---|---|---|---|---|

| 1. | Élaborer des plans d'action de la direction pour combler les lacunes cernées dans le rapport d'évaluation comparative de Gartner sur la maturité de la gestion de la sécurité et communiquer régulièrement à la haute direction (p. ex., CGX) les progrès de la mise en œuvre. |

Les Services numériques verront à :

|

Mai 2020 | Services numériques |

| 2. |

Afin d'améliorer les orientations disponibles pour gérer efficacement les incidents de cybersécurité, il convient d'envisager d'ajouter les éléments suivants aux procédures d'intervention en cas d'incident :

|

Les Services numériques verront à :

|

Mai 2020 | Services numériques (Bureaux de seconde responsabilité : agent principal en matière de sécurité, Préparatifs d'urgence) |

| 3. |

Nous recommandons que deux ANS soient élaborés entre TC et le CCC, et entre TC et SPC, car ces organisations fournissent toutes deux l'information de base dont TC a besoin pour examiner les incidents possibles et prendre des décisions éclairées. Les accords sur les niveaux de service doivent préciser les conditions de service convenues, notamment :

|

Les Services numériques verront à :

|

Mai 2020 | Services numériques / CST /CCC |

| 4. |

4.1 On devrait définir un processus standard pour informer le SM des incidents de cybersécurité, tout en assurant une communication appropriée avec tous les intervenants clés. 4.2 Avec la contribution de la haute direction, le dirigeant principal du numérique devrait élaborer des indicateurs pertinents et utiles, notamment les processus pour recueillir, analyser les données et en faire rapport, afin de mieux étayer la prise de décision en matière de cybersécurité. Des exemples d'indicateurs possibles pourraient inclure le nombre d'éléments suivants :

|

4.1 Les Services numériques travailleront avec la Sécurité ministérielle pour élaborer et mettre en œuvre un processus standard pour informer le SM des incidents de cybersécurité importants, tout en assurant une communication appropriée avec tous les intervenants clés. 4.2 Les Services numériques verront à :

|

4.1 - Mai 2020 4.2 - Mai 2020 |

Services numériques (Bureaux de seconde responsabilité : agent principal en matière de sécurité, Préparatifs d'urgence) |